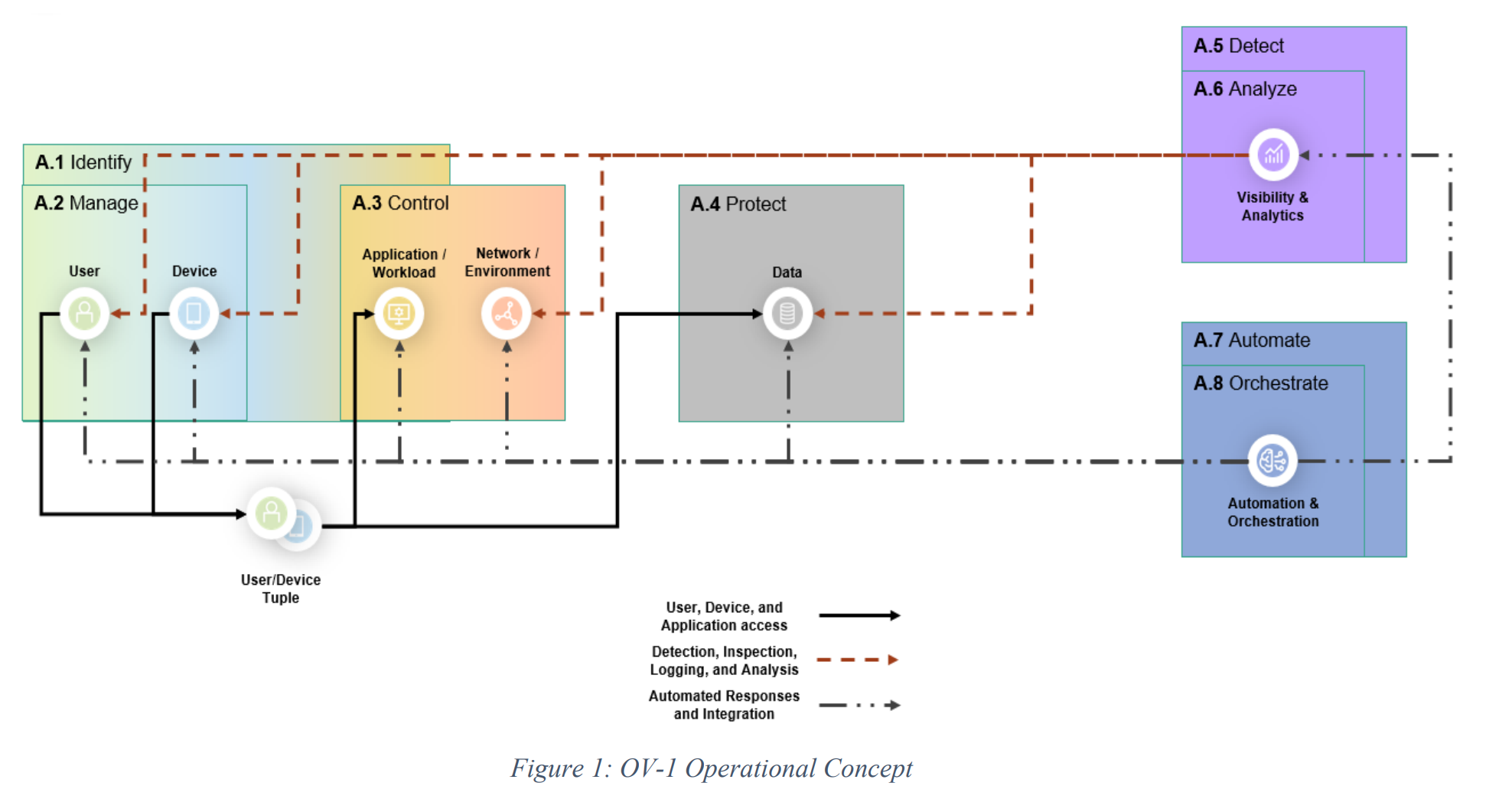

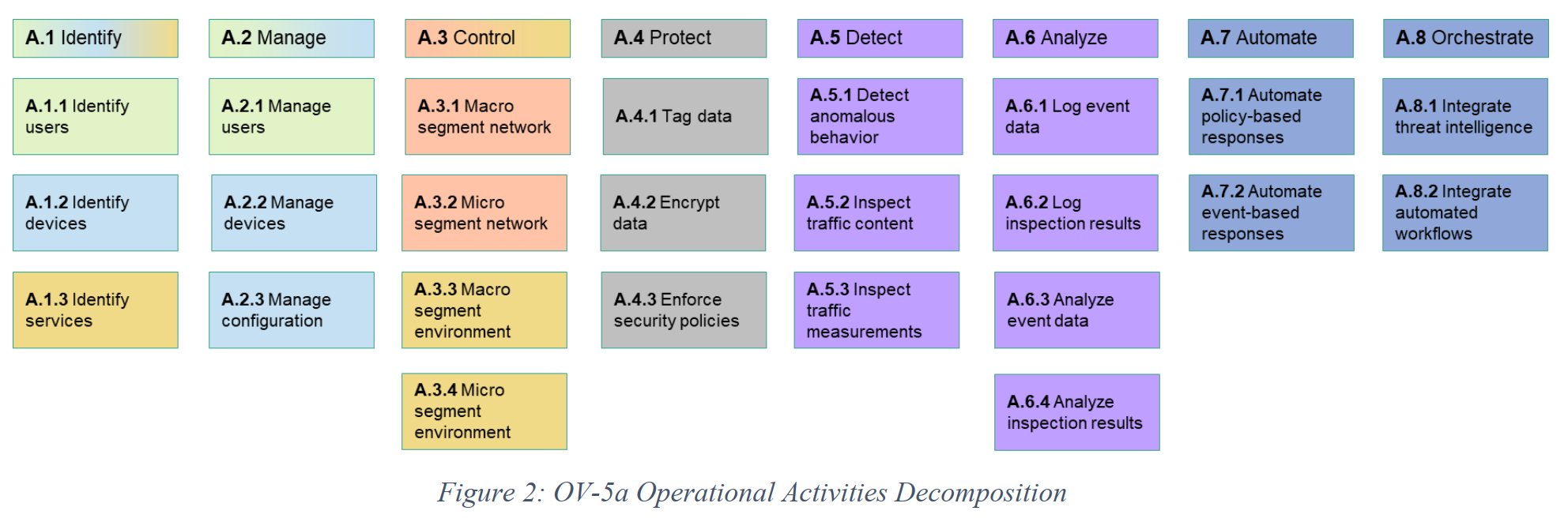

网络安全参考架构

2023.2.7,美国国防部网络安全参考架构CS-Ref-Architecture,可执行的安全体系架构概念图

可执行的操作分解图

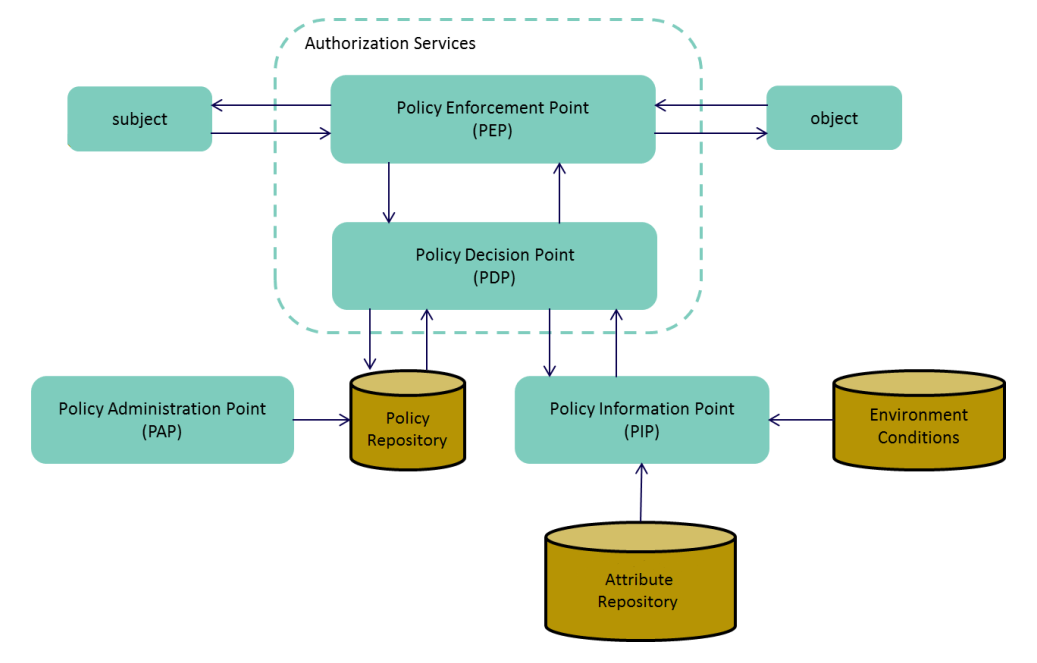

访问控制模型

2019.2.25 NIST SP 800-162 基于属性的访问控制(ABAC)的定义和注意事项

NIST:基于属性的访问控制模型ABAC参考体系结构

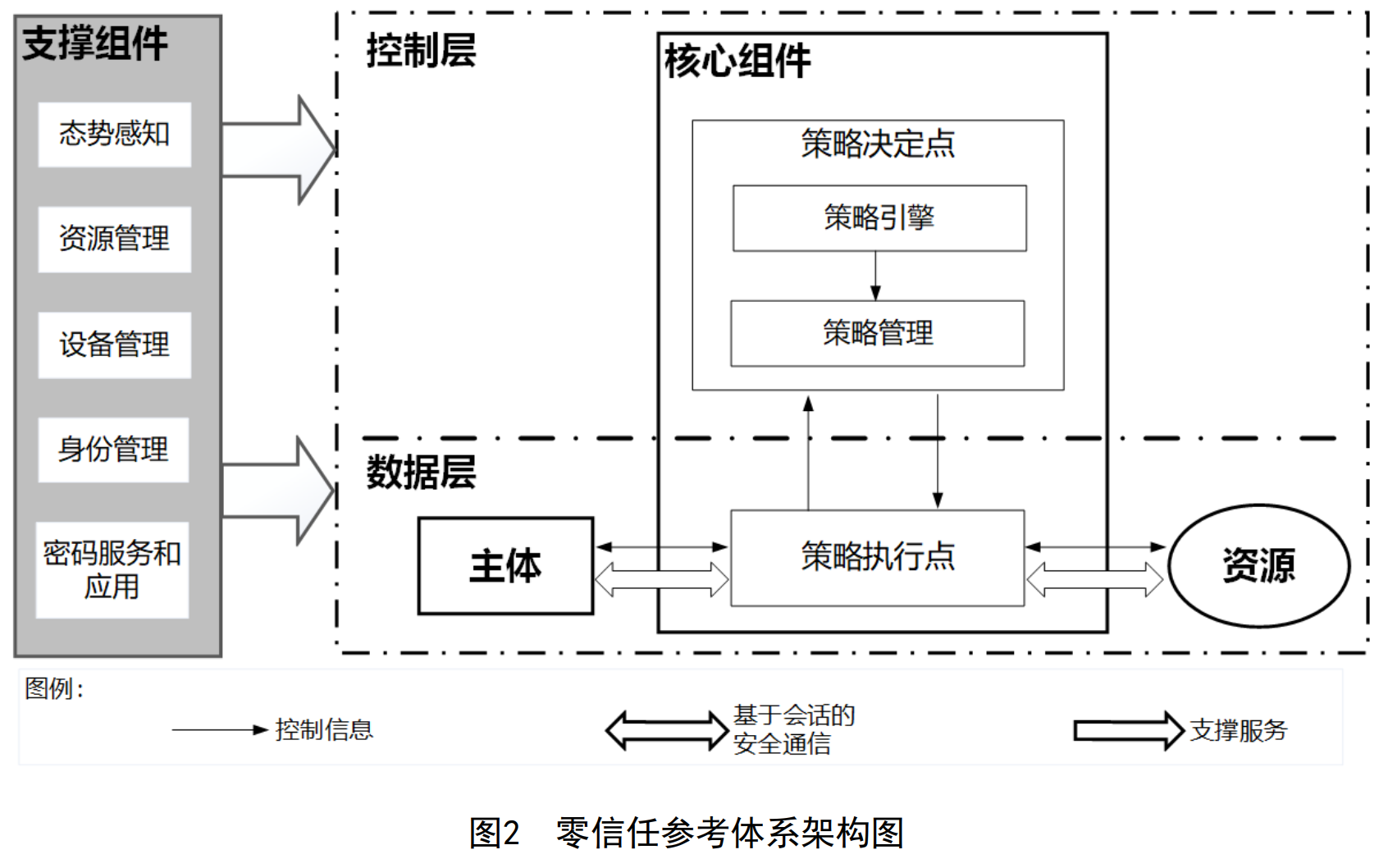

零信任架构

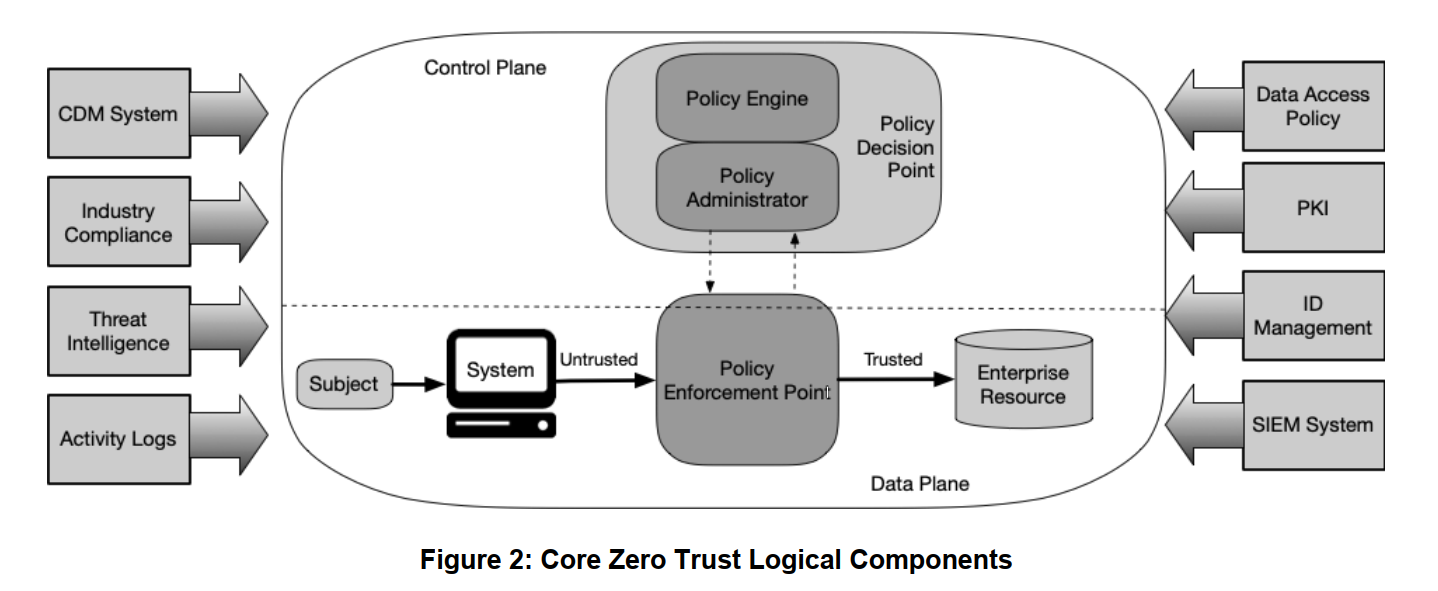

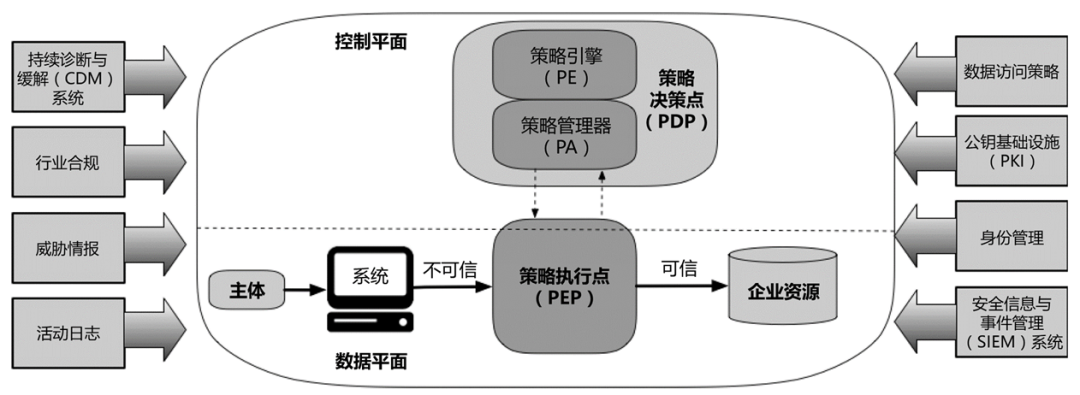

2020.8.11 NIST SP 800-207 零信任架构Zero Trust Architecture

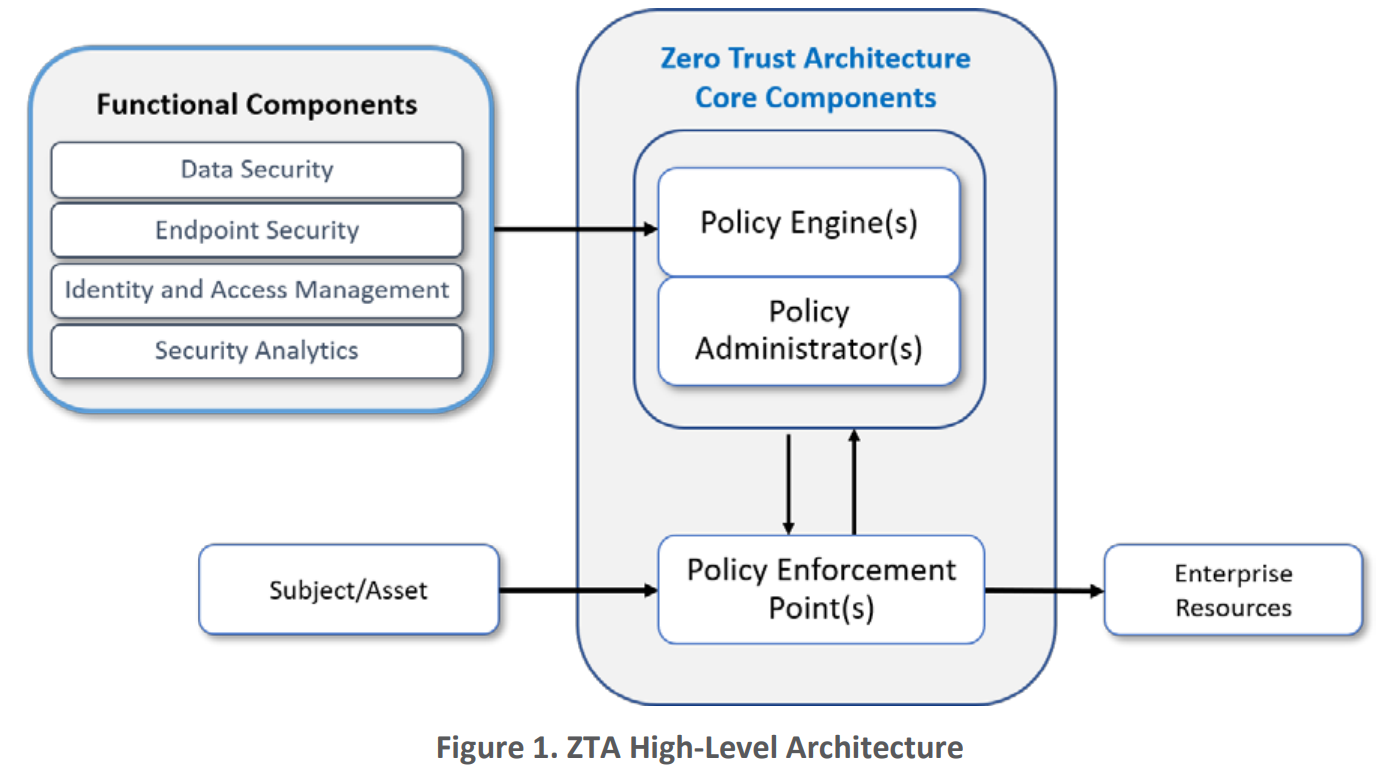

2020.10.21 NIST+NCCoE 实现零信任架构(NIST SP 800-207的落地实践)Implementing a Zero Trust Architecture

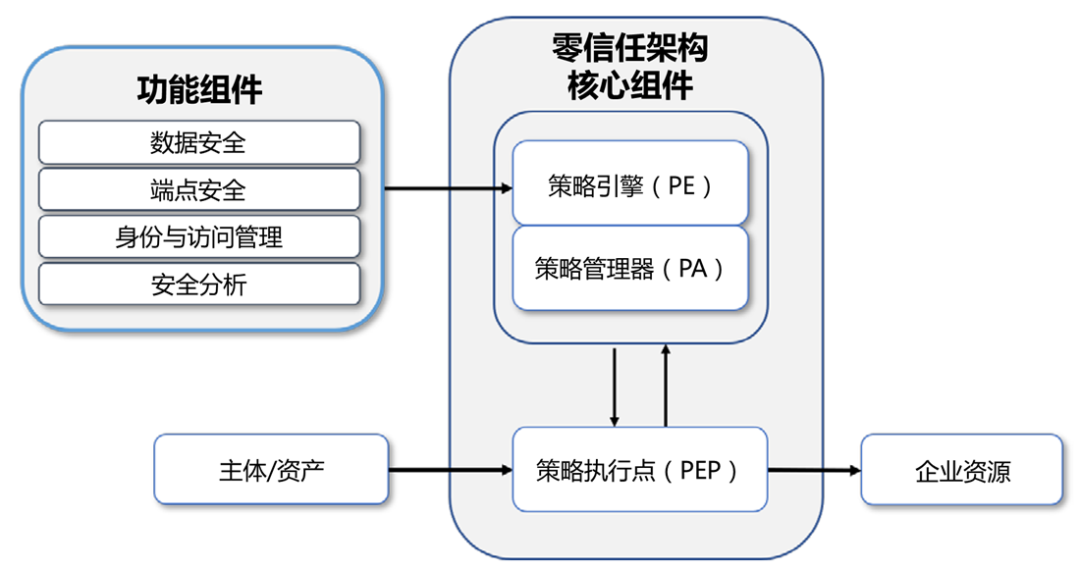

2022.06.02 奇安信主导的《信息安全技术 零信任参考体系架构》(征求意见稿)

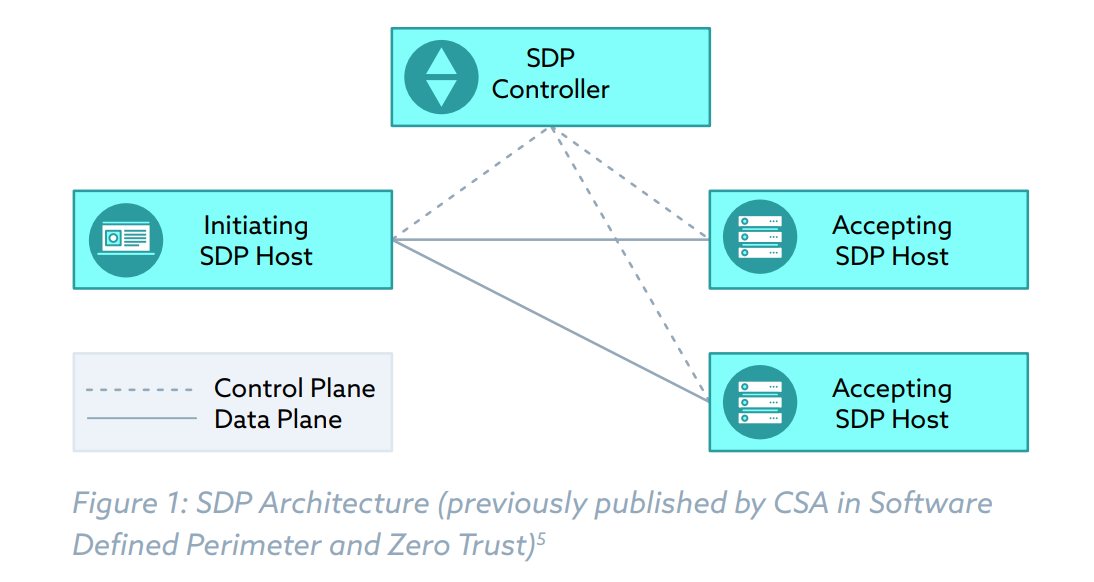

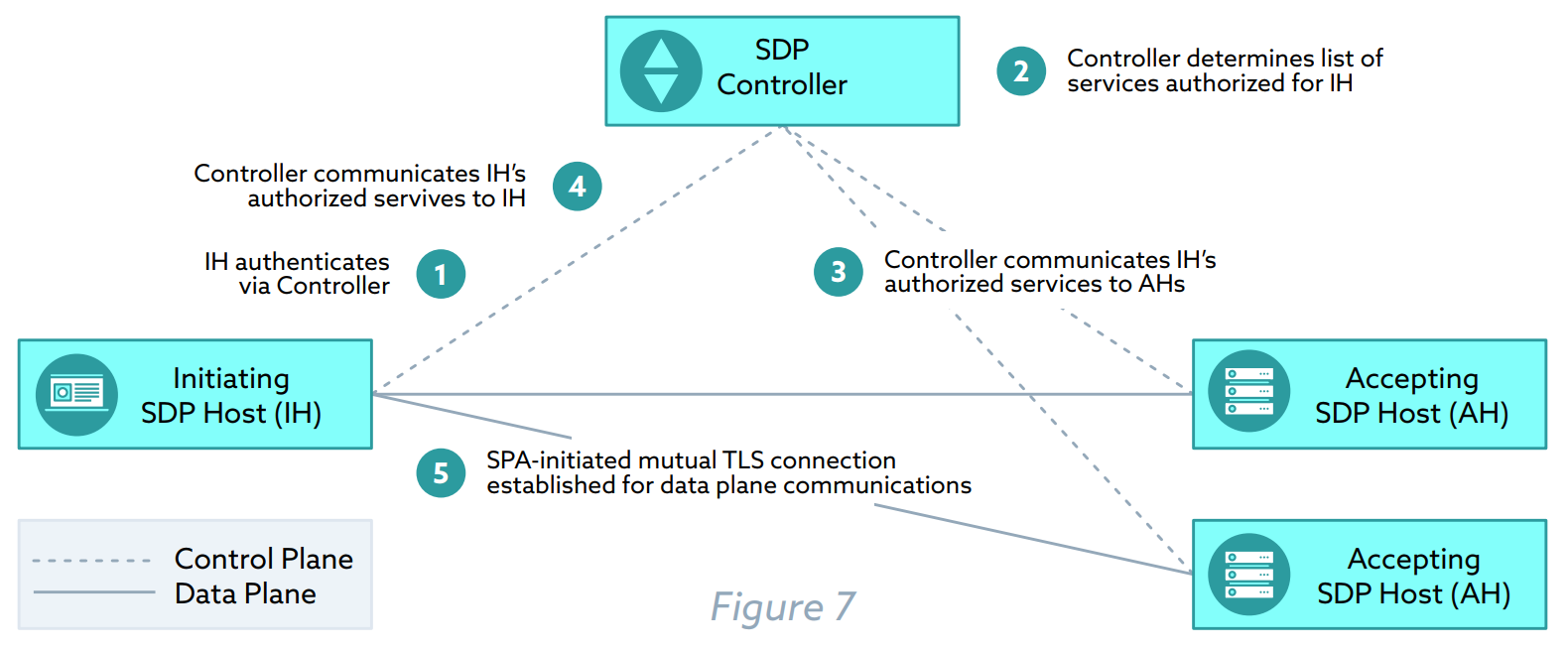

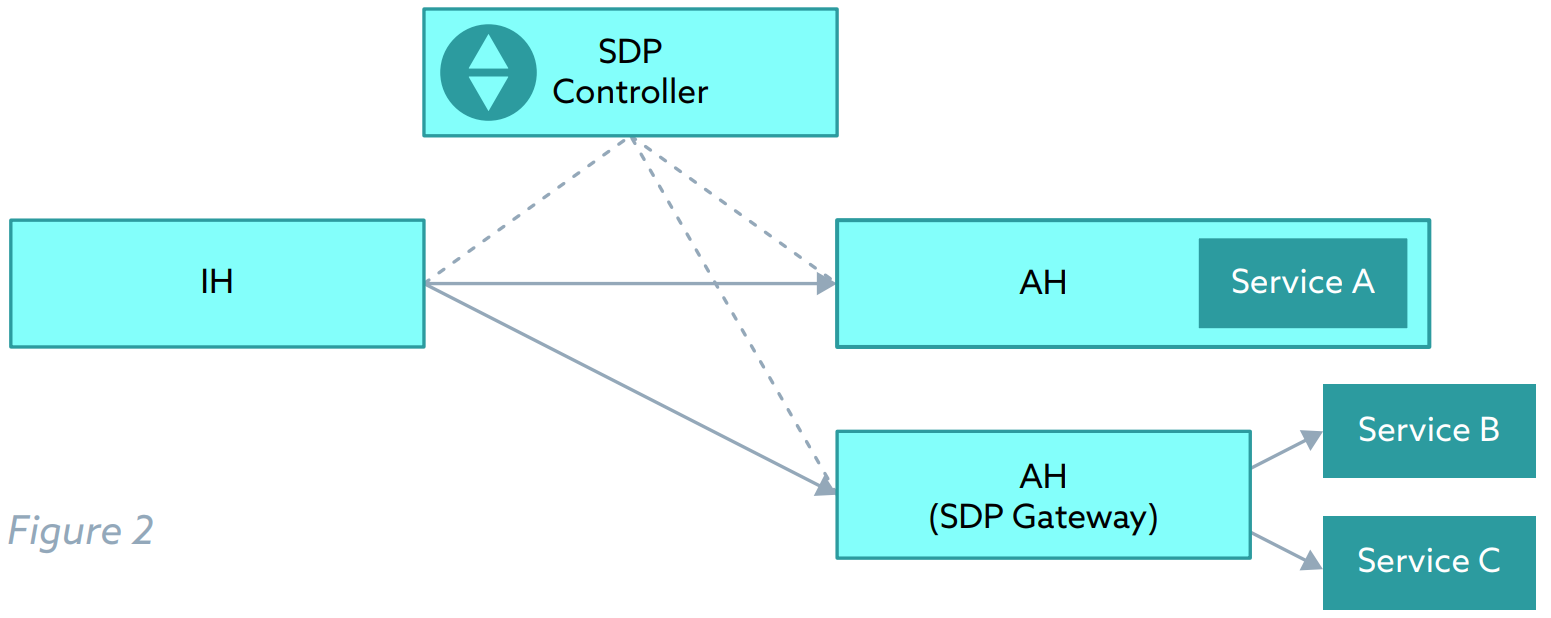

软件定义边界SDP

2022.03.10 软件定义边界 (SDP) 规范 v2.0 Software-Defined Perimeter (SDP) Specification v2.0

SDP有效实现了NIST零信任架构(ZTA)定义的基本原则以及业务逻辑:

- 数据平面 (Data Plane)与控制平面(Control Plane)分离

- 资源对未授权的用户/设备不可见(网络隐身)

- 最小授权原则

- 所有流量加密,等等…

AH可以与目标服务部署在相同的设备,或者部署在相同的网络中。

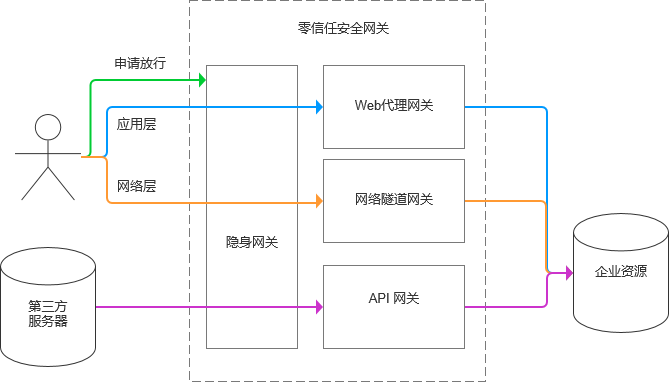

零信任网关产品架构

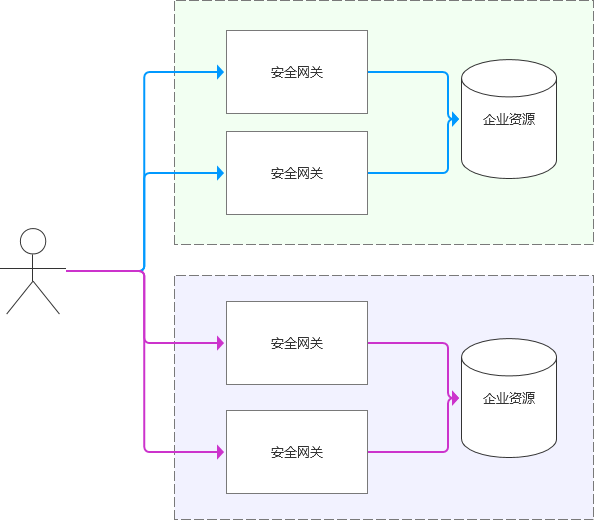

国内最常见的零信任网关类产品将安全策略执行点(PEP)简化为一个安全网关(甚至很多公司直接将策略执行点翻译为安全网关),通过多个位置部署或某个位置的集群部署,实现特定区域保护的效果,控制粒度较粗,难以实现主机/应用/容器级的全网精细化访问控制,无法实现全链路加密。

零信任网关中的隐身网关的作用,类似于防火墙。隐身网关对用户的身份进行检测,对合法用户打开防火墙的端口。对非法用户来说,所有端口都是关闭的。

如果把隐身网关放在Web代理网关(正向代理或反向代理)之前的话,可以使Web代理网关具备“隐身”防护能力,抵抗针对Web代理网关的漏洞扫描或者DDoS攻击。Web代理网关的缺点是很多应用Web应用无法直接代理可能涉及应用系统改造,并且存在性能下降的问题,通过集群部署可以改善性能缺陷,但是用户还是可以感受到性能的这种差异。

网络隧道网关的作用是覆盖Web之外更多使用场景(如C/S架构的业务系统,远程运维连接SSH、连接数据库等),很多零信任产品是用VPN来实现网络隧道网关的,包括SSL VPN或wireguard。 网络隧道网关的缺点是暴露网络层的资源,安全性更低。

服务器之间的访问需要API网关来管理。第三方服务器调取被保护资源的API时,隐身网关放行后需要进行身份验证。

安全网关是零信任架构的中心,是零信任理念的执行者。安全网关通常会部署在企业网络的入口,对企业影响非常大。因此,网关对各种协议是否都能支持,网关是否支持高可用,加密通信的性能和稳定性,是零信任安全网关最重要的评价指标。

- 零信任网关的产品架构

- 零信任网关的多集群部署

零信任安全网关的作用如下:

零信任安全网关隔开了左侧外网和右侧内网。用户在左侧网络中。用户想获取右侧的数据资源,只能通过网关进入。网关就像是门卫一样,合法的让进,不合法的拦住。

所有的安全策略都由网关执行。零信任要求对用户的身份、设备、行为路径等等多个方面进行检测和判断,检测结果由网关执行。用户的请求到网关之后,网关解析出请求中的用户信息,然发给各个策略检测模块。所有的检测结果都汇聚到网关,由网关最终执行。

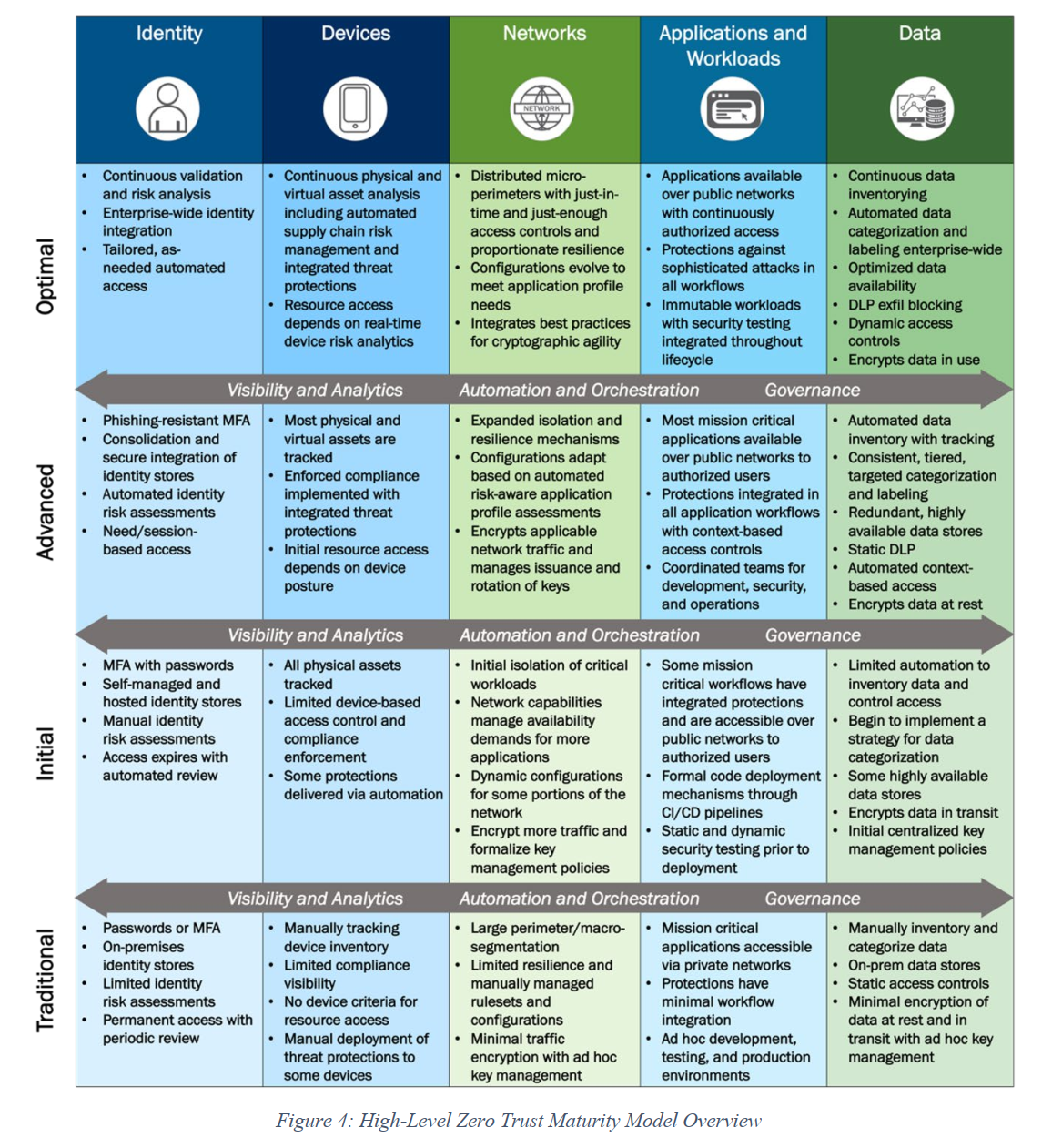

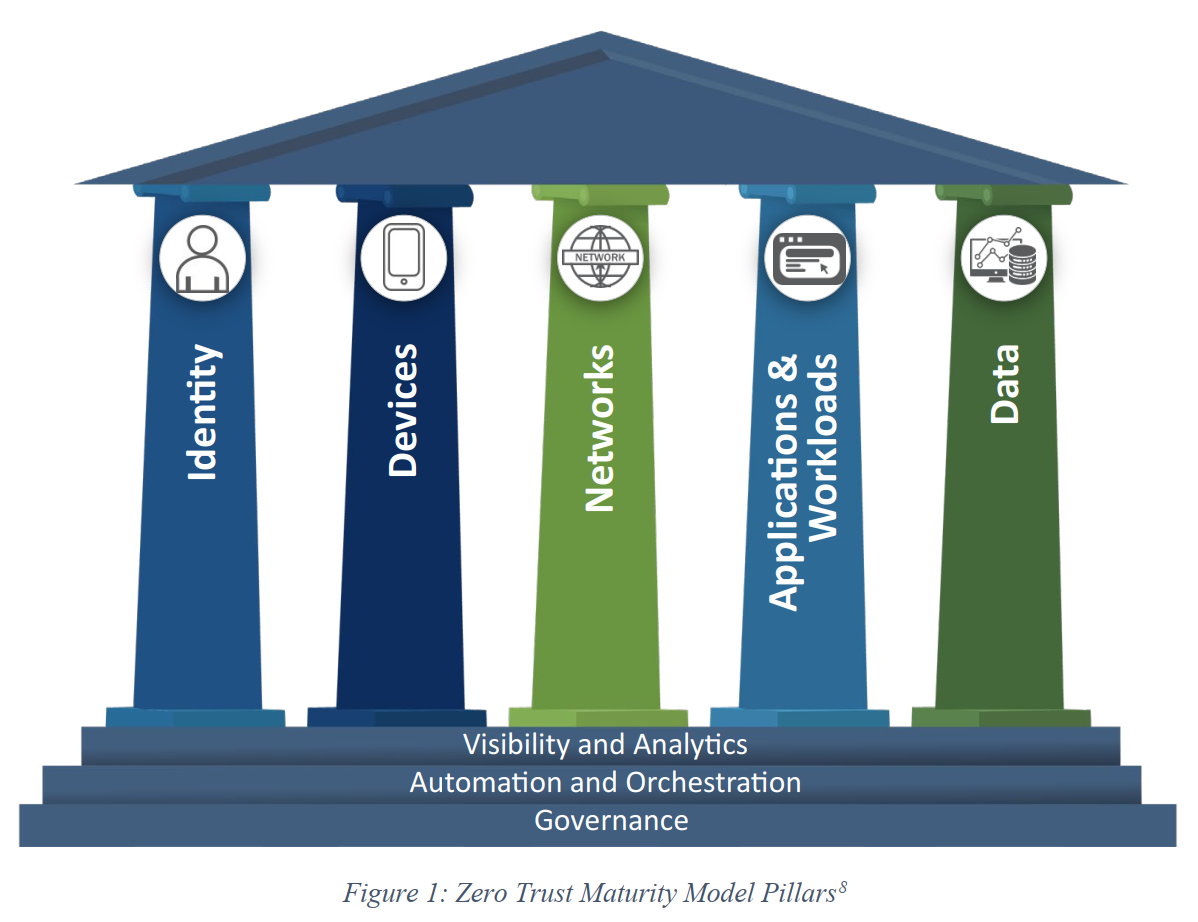

零信任成熟度模型

2023.4.12 美国网络安全和基础设施安全局CISA:零信任成熟度模型2.0 Zero Trust Maturity Model Version 2

零信任的五大支柱(身份、设备、网络、应用程序和工作负载、数据)和三个交叉功能(可见性和分析、自动化和编排、安全治理)

零信任成熟度模型功能视图